La ciberseguridad empresarial enfrenta retos cada vez más complejos, como lo ilustra el caso UNC6040, que ha llevado a la técnica del vishing a nuevas alturas.

Esta forma de ingeniería social se vale de llamadas telefónicas para manipular a empleados y obtener acceso a datos sensibles en plataformas como Salesforce.

A medida que los atacantes perfeccionan sus tácticas, comprender sus métodos y fortalecer la defensa organizacional se vuelve crucial para prevenir intrusiones y extorsiones que afectan gravemente la integridad de las empresas.

De la llamada telefónica a la extorsión de datos: el caso UNC6040

El vishing corporativo en empresas, es una forma de ingeniería social que utiliza llamadas telefónicas para manipular a empleados y obtener acceso a datos críticos. Según el Google Threat Intelligence Group (GTIG), el grupo de amenazas UNC6040 ha perfeccionado esta táctica para infiltrarse en instancias de Salesforce y exfiltrar información masiva, con un objetivo final: la extorsión.

En los últimos meses, UNC6040 ha demostrado que no necesita explotar vulnerabilidades técnicas para comprometer a una organización.

Su fuerza radica en la persuasión: operadores que se hacen pasar por personal de soporte de TI y que logran que los empleados realicen acciones críticas, como autorizar aplicaciones maliciosas dentro del entorno de Salesforce.

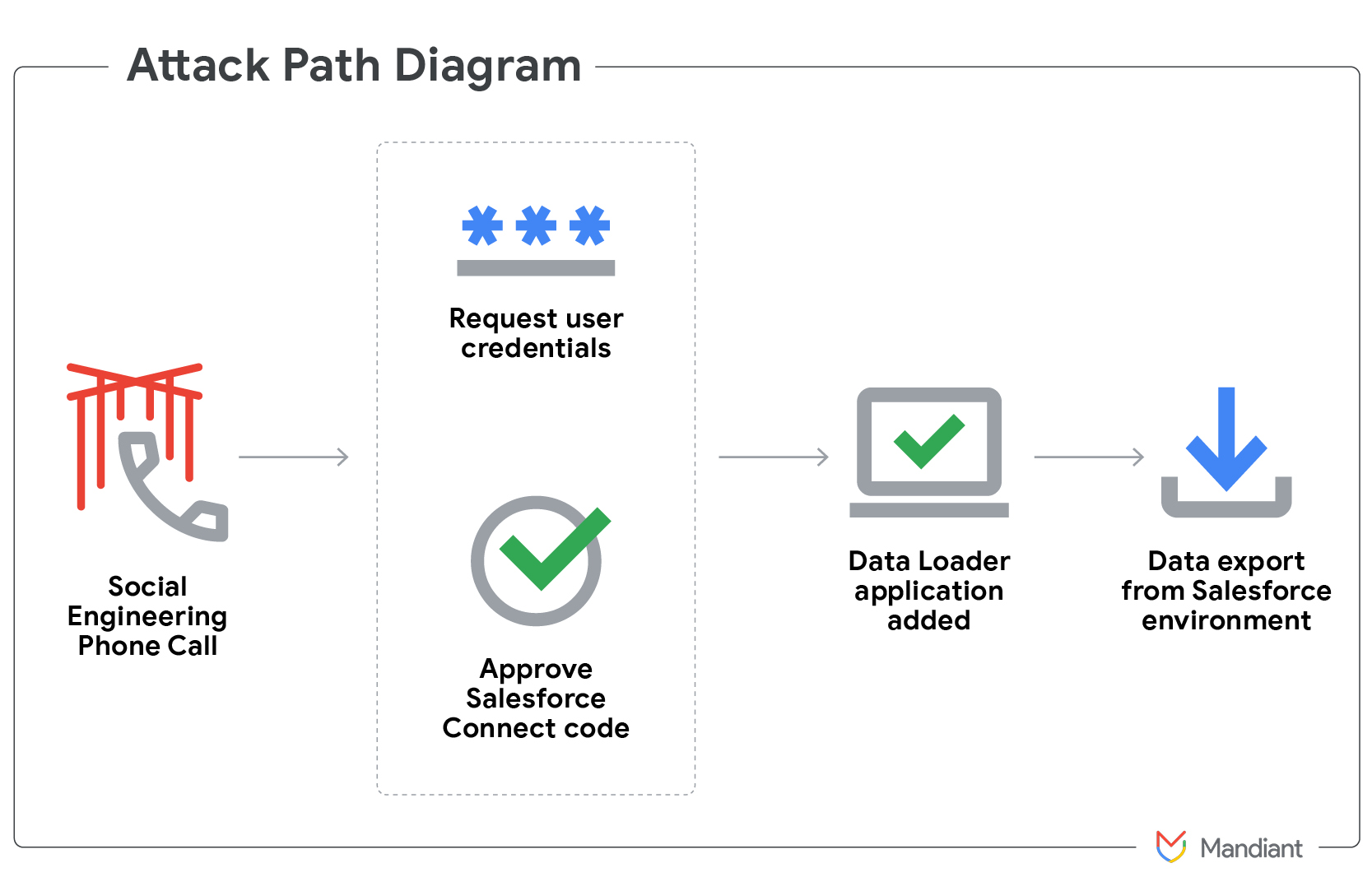

El modus operandi: de la voz al vaciado de datos

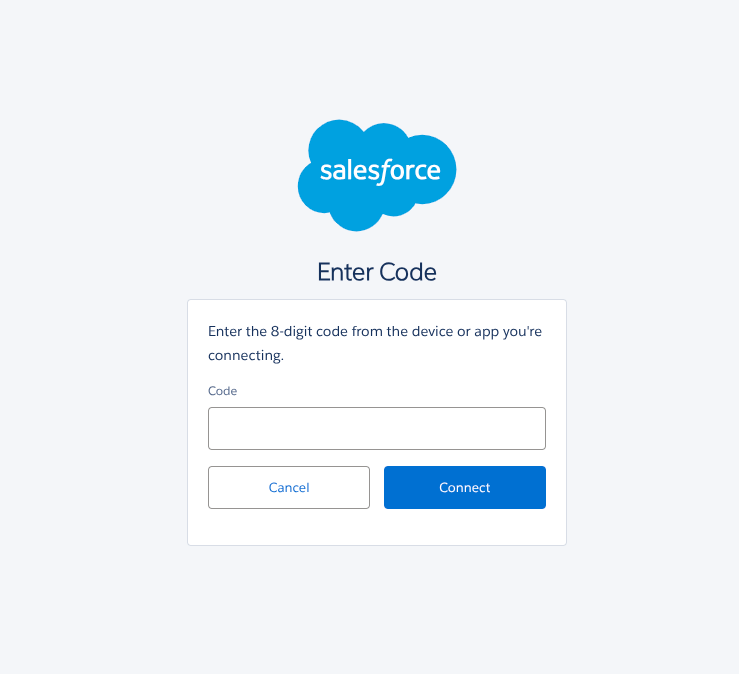

El flujo de ataque identificado por GTIG comienza con una llamada. El atacante, protegido por redes VPN Mullvad o TOR, se presenta como soporte técnico y dirige a la víctima a la página de configuración de aplicaciones conectadas de Salesforce. Allí, le solicita que autorice una versión manipulada de la herramienta Data Loader.

Una vez concedida la autorización, los atacantes obtienen acceso directo para consultar y extraer información desde el entorno Salesforce de la víctima. Este proceso se automatiza mediante scripts en Python, que permiten descargar grandes volúmenes de datos sin levantar sospechas inmediatas.

En algunos casos, UNC6040 ha usado nombres de aplicación como «My Ticket Portal» para reforzar la narrativa de soporte y evitar sospechas. Las capacidades de exfiltración varían: desde extracciones progresivas de pequeños «bloques» de datos hasta vaciados masivos en segundos, una vez asegurado el acceso.

De la intrusión a la extorsión: el papel de UNC6240

La historia no termina con el robo de datos. UNC6240, identificado como un grupo vinculado a UNC6040, entra en escena meses después del ataque inicial. Contacta a empleados de la organización víctima mediante correos o llamadas, exigiendo pagos en bitcoin en un plazo de 72 horas bajo la amenaza de publicar la información robada.

En estas comunicaciones, UNC6240 se atribuye la identidad del grupo ShinyHunters, un nombre conocido en el cibercrimen, con el objetivo de aumentar la presión psicológica sobre las víctimas. GTIG advierte que este grupo podría estar preparando un portal de filtración de datos (Data Leak Site) para amplificar el impacto y la capacidad de coercion.

Infraestructura y tácticas asociadas

La infraestructura utilizada por UNC6040 no se limita a Salesforce. GTIG ha detectado paneles de phishing para Okta alojados en los mismos servidores, diseñados para robar credenciales y códigos de autenticación multifactor. Esto les permite moverse lateralmente hacia otras plataformas críticas como Microsoft 365.

Las similitudes en las tácticas, técnicas y procedimientos (TTPs) indican posibles vínculos con el colectivo conocido como «The Com», aunque no se ha confirmado una relación operativa directa. El objetivo común: usuarios de habla inglesa en multinacionales, especialmente dentro de departamentos de soporte y administración.

Por qué Salesforce es un objetivo tan valioso

Salesforce es una de las plataformas de gestión de clientes (CRM) más utilizadas en el mundo, y almacena información crítica sobre clientes, ventas, contratos y operaciones. La herramienta Data Loader permite exportar grandes volúmenes de datos de forma rápida, por lo que su uso indebido se convierte en una amenaza de alto impacto.

Aunque Salesforce dispone de robustas medidas de seguridad, el modelo de responsabilidad compartida implica que la configuración, gestión de permisos y formación de usuarios recaen en la organización cliente. Es en ese punto donde el factor humano se convierte en la principal vulnerabilidad.

Las consecuencias para las empresas

Un ataque exitoso como los descritos por GTIG puede desencadenar:

- Pérdida de datos confidenciales de clientes y operaciones.

- Sanción económica por incumplimiento normativo (RGPD, CCPA, etc.).

- Daño reputacional que erosiona la confianza de clientes y socios.

- Extorsión financiera directa.

- Interrupción operativa por necesidad de contención y recuperación.

El tiempo que transcurre entre la intrusión inicial y la demanda de extorsión complica la respuesta, ya que en muchos casos las víctimas desconocen que han sido comprometidas hasta meses después.

Medidas de defensa recomendadas por GTIG

Para mitigar el riesgo de ataques de vishing corporativo en empresas y exfiltración mediante Data Loader, GTIG propone un enfoque de defensa en profundidad que incluye:

1. Principio de privilegio mínimo

Limitar estrictamente los permisos para herramientas de exportación de datos como Data Loader. Revisar y auditar perfiles y permisos de forma periódica.

2. Gestión rigurosa de aplicaciones conectadas

Restringir la instalación y uso de aplicaciones externas a usuarios y administradores esenciales. Mantener una lista blanca de aplicaciones aprobadas.

3. Restricciones de acceso por IP

Definir rangos de IP autorizadas y bloquear o desafiar logins desde ubicaciones no confiables.

4. Monitorización avanzada con Salesforce Shield

Implementar Transaction Security Policies para detectar descargas masivas y generar alertas automáticas. Usar Event Monitoring para analizar patrones de uso.

5. Autenticación multifactor (MFA)

Aplicar MFA en todos los accesos y educar a los usuarios sobre tácticas de «fatiga MFA» y manipulación social.

Cultura de ciberseguridad: el mejor cortafuegos humano

Ninguna tecnología es suficiente si el personal no está preparado para reconocer intentos de manipulación. La formación continua en ciberseguridad corporativa, la simulación de ataques y la creación de protocolos claros de validación de identidades en llamadas de soporte son medidas esenciales.

Perspectiva y tendencias

La campaña de UNC6040 pone de relieve un cambio en el panorama de amenazas: el uso intensivo de ingeniería social avanzada para comprometer sistemas en la nube sin necesidad de vulnerar directamente su infraestructura. Con la creciente adopción de entornos SaaS, se espera que estas tácticas se diversifiquen hacia otras plataformas empresariales.

Para las empresas, esto significa que la ciberresiliencia no es solo una cuestión de firewalls y antivirus, sino de gestión integral de identidades, formación y procesos. Los ataques de vishing a Salesforce son un recordatorio de que la voz puede ser tan peligrosa como el código malicioso.

Aspectos importantes del vishing en las empresas

¿Qué es el vishing y cómo afecta a las empresas?

El vishing es una técnica de ingeniería social que utiliza llamadas telefónicas para manipular a empleados y obtener acceso a datos críticos, como en el caso del grupo UNC6040.

¿Cuál es el modus operandi del grupo UNC6040?

UNC6040 se hace pasar por soporte técnico y guía a la víctima para que autorice aplicaciones maliciosas dentro de Salesforce, permitiendo a los atacantes extraer información masiva sin ser detectados.

¿Qué relación hay entre UNC6040 y UNC6240?

UNC6240 contacta a las víctimas después del ataque inicial, exigiendo pagos en bitcoin bajo la amenaza de publicar la información robada, aumentando la presión psicológica sobre las víctimas.

¿Por qué Salesforce es un objetivo atractivo para los atacantes?

Salesforce almacena información crítica sobre clientes y operaciones, y la herramienta Data Loader permite exportar grandes volúmenes de datos rápidamente, lo que genera un alto impacto en caso de uso indebido.

¿Qué consecuencias pueden enfrentar las empresas tras un ataque de este tipo?

Las consecuencias incluyen pérdida de datos confidenciales, sanciones económicas, daño reputacional, extorsión financiera y la interrupción de las operaciones debido a la necesidad de contención y recuperación.

¿Cuáles son las medidas de defensa recomendadas por GTIG?

Las medidas incluyen limitar permisos, restringir aplicaciones conectadas, establecer restricciones de acceso por IP, implementar monitorización avanzada y aplicar autenticación multifactor (MFA).

¿Por qué es importante la cultura de ciberseguridad en las empresas?

Una buena cultura de ciberseguridad es crucial, ya que el personal capacitado puede reconocer intentos de manipulación, lo que complementa las medidas tecnológicas implementadas.

¿Qué tendencias se observan en el panorama de amenazas actuales?

Se observa un aumento en el uso de ingeniería social avanzada para comprometer sistemas en la nube y, con el crecimiento de entornos SaaS, se espera que estas tácticas se diversifiquen a otras plataformas empresariales.