Un ataque de reorganización de la cadena de doble gasto, también conocido como ataque del 51% o ataque mayoritario, es un ataque a la integridad de la cadena de bloques donde un actor, a través de la apropiación de una parte significativa de el poder de validación, logra reescribir la cadena para cancelar su pago y, por tanto, mantener tanto el bien comprado como la criptomoneda transferida.

Este ataque generalmente se refiere a cadenas que utilizan prueba de trabajo donde los bloques se validan gracias a la minería: entonces es suficiente que el atacante tenga temporalmente la mayor parte de la potencia de cómputo de la red para lograr seguramente un gasto tan doble.

Tenga en cuenta que el término “ataque del 51%” a veces también se usa para describir otros ataques que involucran una gran parte del poder de validación, como el ataque Goldfinger o la censura de transacciones. Nos centraremos aquí en el ataque que implica el doble gasto.

Funcionamiento normal de una blockchain

Las criptomonedas a menudo dependen de una cadena de bloques para funcionar, es decir, una cadena de bloques de transacciones con marca de tiempo, que están vinculados entre sí por validadores. Esta cadena de bloques es el registro de todas las transacciones realizadas en la criptomoneda en cuestión.

En Bitcoin y sistemas relacionados, el vínculo entre cada bloque se establece mediante lo que se denomina prueba de trabajo: un minero gasta energía eléctrica para encontrar la solución a un problema dependiente del contexto y, si tiene éxito, recibe una recompensa en bitcoins. Cada bloque (y cada transacción que contiene) está sujeto a reglas, llamadas reglas de consenso, que son determinadas por el protocolo y que aseguran el correcto funcionamiento del sistema. En particular, una de estas reglas es la regla muy lógica que requiere que una transacción no gaste bitcoins que ya se han gastado: se prohíbe el doble gasto.

Para que la red mantenga un consenso vis-à-vis el registro de transacciones, es decir, que los nodos de la red acuerden quién gastó qué, se respeta un principio adicional: el principio de la cadena. Este último establece que la cadena válida es la que tiene la prueba de trabajo más acumulada, es decir (la mayoría de las veces) la mayor cantidad de bloques.

Para invalidar un bloque que data de aproximadamente un día, De hecho, sería necesario volver a calcular una cadena equivalente a 144 bloques, lo que requeriría una inmensa potencia de cálculo.

Sin embargo, puede suceder que esto sea rentable, en particular en el marco del ataque del 51% que aquí nos interesa.

El ataque de doble gasto del 51%

Aunque el ataque de doble gasto con un poder de validación del 51% es factible en el caso de la prueba de participación que se basa en la posesión de tokens o un criterio relacionado, es mucho menos probable en este caso. Por eso nos limitaremos aquí a pruebas de trabajo y minería.

¿Cuáles son los ejemplos de tales ataques?

Si bien es prácticamente posible, Bitcoin nunca ha sido atacado y su cadena es la cadena de prueba de trabajo más a prueba de manipulaciones que existe. El costo de llevar a cabo tal ataque no solo sería astronómico, sino que el atacante ya no tendría ningún medio conveniente para recuperar su ganancia.

De hecho, un ataque de Bitcoin probablemente debilitaría el precio de Bitcoin, así como el resto del mercado de criptomonedas, provocando una ola de dudas. Por lo tanto, el atacante se vería obligado a recuperar propiedad física o moneda fiduciaria a cambio de los bitcoins involucrados en el ataque.

La mayoría de las cadenas socavadas por ASIC (circuito integrado especializado) también tienen una ventaja: el ataque implica una reducción en la salida del ASIC en cuestión. Por lo tanto, Bitcoin (SHA-256), Litecoin (Scrypt) o Dash (X11) tienen seguridad adicional.

Las cadenas minoritarias como Bitcoin Cash o Bitcoin SV (SHA-256), por otro lado, son mucho más vulnerables a este tipo de ataques, aunque esto nunca ha sucedido hasta ahora, ya que están protegidas por mineros honestos.

Por lo tanto, las cadenas más vulnerables son probablemente las cadenas extraídas de la tarjeta gráfica (GPU), las tarjetas gráficas son útiles sin importar qué y pueden enrutarse fácilmente a otra cadena después del ataque. Por tanto, son estas cadenas las que han sido atacadas de esta forma en la realidad.

Entre los ataques del 51% que llegaron a los titulares están:

- Los dos ataques Verge, en abril y mayo de 2018, donde los atacantes se aprovecharon del extraño comportamiento del algoritmo de ajuste de dificultad.

- Los tres ataques de Bitcoin Gold, en mayo de 2018, enero y julio de 2020.

- El ataque Ethereum Classic en enero de 2019.

¿Cómo curarlo?

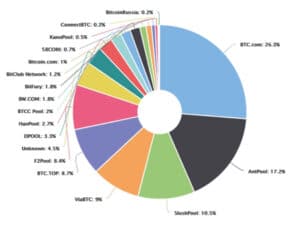

La primera forma de prevenir ataques del 51% es simplemente hacer que la minería sea más descentralizada. Como sabemos, los mineros de las mayores criptomonedas se unen en cooperativas (pools) para suavizar sus ingresos. Por lo tanto, debemos asegurarnos de que el número de cooperativas sea mayor y que el poder de los líderes de estas cooperativas sobre lo que su cliente está socavando sea menor (por ejemplo, este es el espíritu detrás del Estrato V2).

Otro método es la adición de puntos de control en el código de un solo uso para establecer un bloque “duro” en el Protocolo y evitar una reorganización de varios miles de bloques. Dichos puntos de control fueron implementados, por ejemplo, en Bitcoin Core por el propio Satoshi Nakamoto, cuando Bitcoin aún era vulnerable.

Bitcoin Cash también utiliza este método de una manera más compatible: varias implementaciones (Bitcoin ABC y BCHN) aplican una protección contra la reorganización que invalida cualquier reorganización de más de 10 bloques.

Finalmente, una tercera forma de limitar este tipo de ataque es simplemente pasar a la prueba de participación, como lo prevé Ethereum, por ejemplo. Esto se explica por el hecho de que un ataque de doble gasto, como se ha descrito, socava la criptomoneda en cuestión y reduce su precio, y por lo tanto reduce el valor de los tokens del atacante (quién tiene más. 50%). Aunque esta disminución no es necesariamente muy significativa, la rentabilidad de tal ataque se ve profundamente afectada por esta propiedad.